從「連進內網就信任」到「每一次存取都要驗證」

在多數企業的資安演進歷程中,VPN 幾乎都是第一個被採用的「遠端存取解法」。

直到某一天,企業開始面臨以下狀況:

- 員工在家、出差、跨國辦公

- SaaS 與雲端系統大量使用

- VPN 帳號外洩、釣魚、憑證被盜

- 一次入侵,整個內網橫向移動

於是,Zero Trust(零信任) 開始被頻繁提起。

但很多人心中仍然有一個疑問:

Zero Trust 是不是只是「比較新的 VPN」?

我們到底還需不需要 VPN?

這篇文章會用企業實務角度,清楚說明

Zero Trust 與 VPN 的核心差異、適用場景與轉換思維。

一、先說結論(給很忙的人)

VPN 解決的是「怎麼進內網」

Zero Trust 解決的是「你能不能做這件事」

兩者解決的問題,從根本就不同。

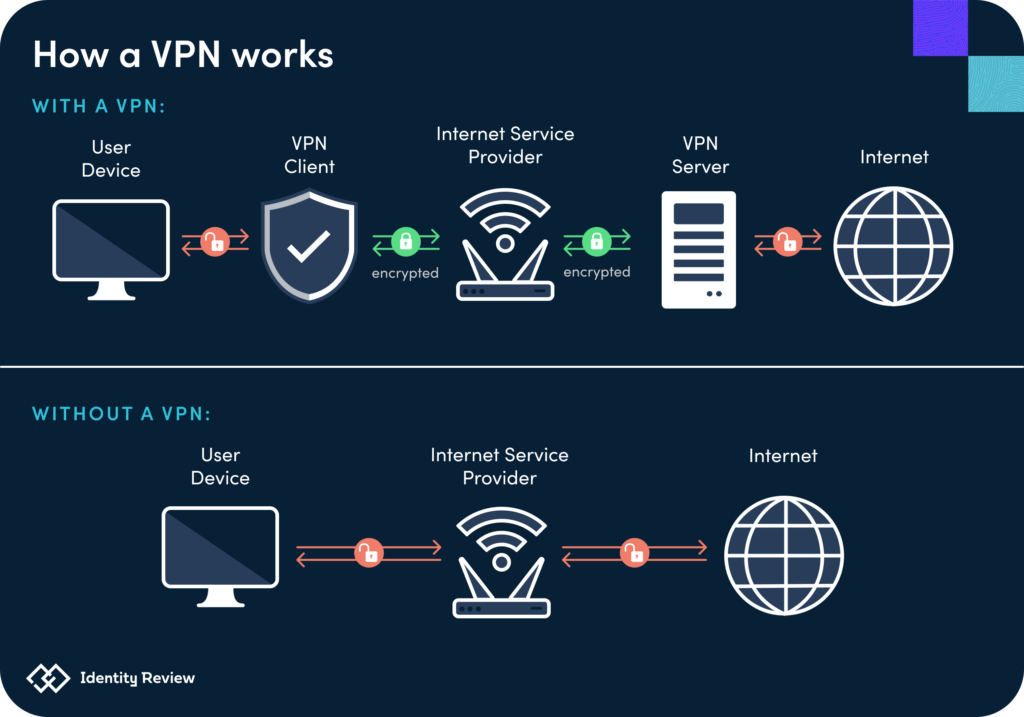

二、VPN 的核心設計思維

VPN 的基本模型

User

│ VPN 驗證

▼

Internal Network

│

▼

Internal Systems

VPN 的邏輯是:

只要你通過驗證,進入內網,就被當成可信任的一份子

VPN 真正信任的是什麼?

- 使用者帳號

- 裝置

- 網路位置(IP / 子網)

一旦連線成功:

- 你就「在內網」

- 內網裡的東西,大多都能看到、能連

三、VPN 在現代企業的結構性問題

1️⃣ 連線成功 = 信任過大

- VPN 驗證只做一次

- 後續存取幾乎不再驗證

👉 信任是「一次給完」的

2️⃣ 橫向移動風險極高

- 一台電腦中毒

- 一組帳號外洩

- 攻擊者直接在內網橫向掃描

👉 VPN 是橫向移動的最佳起點

3️⃣ 與雲端 / SaaS 架構不合拍

- VPN 是「進內網」

- SaaS 是「不在內網」

結果:

- 架構越來越混亂

- 安全策略難以一致

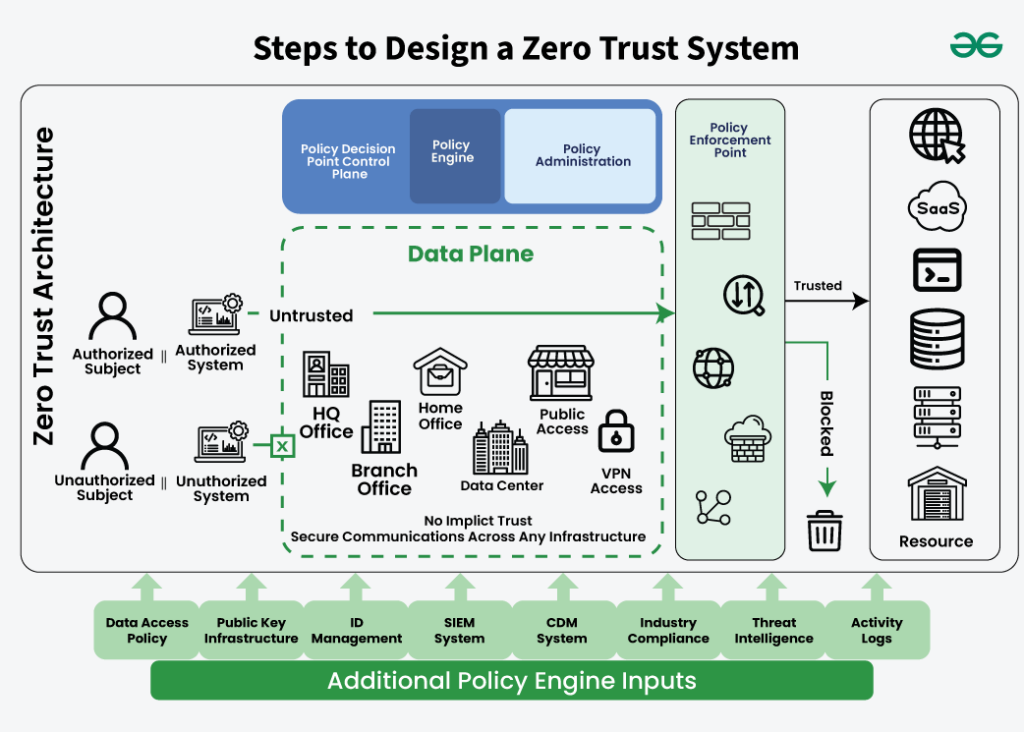

四、Zero Trust 的核心設計思維

Zero Trust 的基本模型

User / Device

│

▼

Identity + Device Verification

│

▼

Policy Enforcement Point (Proxy / Gateway)

│

▼

Specific Application / API

Zero Trust 的邏輯是:

不因為你在哪裡,就信任你

只因為你是誰、符不符合條件,才授權你做某件事

五、Zero Trust 真正「信任」的是什麼?

- 使用者身分

- 裝置狀態

- 憑證(Internal PKI / mTLS)

- 存取行為

- 即時風險

而且是:

每一次請求都重新驗證

六、Zero Trust 與 VPN 的關鍵差異比較

| 面向 | VPN | Zero Trust |

|---|---|---|

| 核心問題 | 怎麼進內網 | 能不能做這件事 |

| 信任基礎 | 網路位置 | 身分 + 驗證 |

| 驗證頻率 | 一次 | 每一次請求 |

| 橫向移動 | 非常容易 | 極度受限 |

| 存取範圍 | 大 | 最小化 |

| 與 SaaS 整合 | 困難 | 天生適合 |

| 架構思維 | 網路導向 | 應用導向 |

七、Zero Trust 不等於「不用 VPN」

這是一個非常重要的澄清。

VPN 仍然有價值的場景

- 管理網路設備

- 存取非 HTTP 系統

- 特定 legacy 系統

- 緊急維運

👉 VPN 不是錯,而是用途被誤用

Zero Trust 的適合場景

- 內部 Web 系統

- API / 微服務

- ERP / EIP / CRM

- SaaS / Cloud App

八、企業實務上的正確演進路線

第 1 階段:VPN(過去)

- 先解決「能連線」

- 但安全性有限

第 2 階段:VPN + Reverse Proxy

- 入口集中

- 內部系統開始收口

第 3 階段:Zero Trust(現在與未來)

- 以應用為單位授權

- HTTPS + Internal PKI

- mTLS / Device Identity

- 最小信任

九、為什麼 Zero Trust 是「思維轉換」,不是產品替換?

很多人問:

「我們要不要買 Zero Trust 產品?」

但真正該問的是:

我們是否還在用「內網=可信」這個假設?

Zero Trust 的本質是:

- 架構設計

- 信任模型

- 存取策略

而不是單一設備或服務。

十、一句話總結給企業

VPN 是一條通往內網的隧道

Zero Trust 是一道一道的安全門

在現代企業中:

- VPN 解決「連線問題」

- Zero Trust 解決「信任問題」

結語:不是二選一,而是用在對的地方

企業真正成熟的做法不是:

「全面淘汰 VPN」

而是:

「不要再用 VPN 當成唯一的安全邊界」

當你已經有:

- Reverse Proxy

- HTTPS + Internal PKI

- mTLS / 身分驗證

你其實已經走在 Zero Trust 的路上了。