攻擊者最喜歡的「合法入口」

在多數企業的資安事件回顧中,常常會出現一個令人不安的共同點:

攻擊者不是「突破」內網,而是「登入」內網。

而這個「登入」的入口,

非常高比例就是 VPN。

這篇文章要說清楚一件事:

VPN 本身不是漏洞,

但它經常成為「橫向移動(Lateral Movement)」的最佳起點。

一、先釐清什麼是「橫向移動」

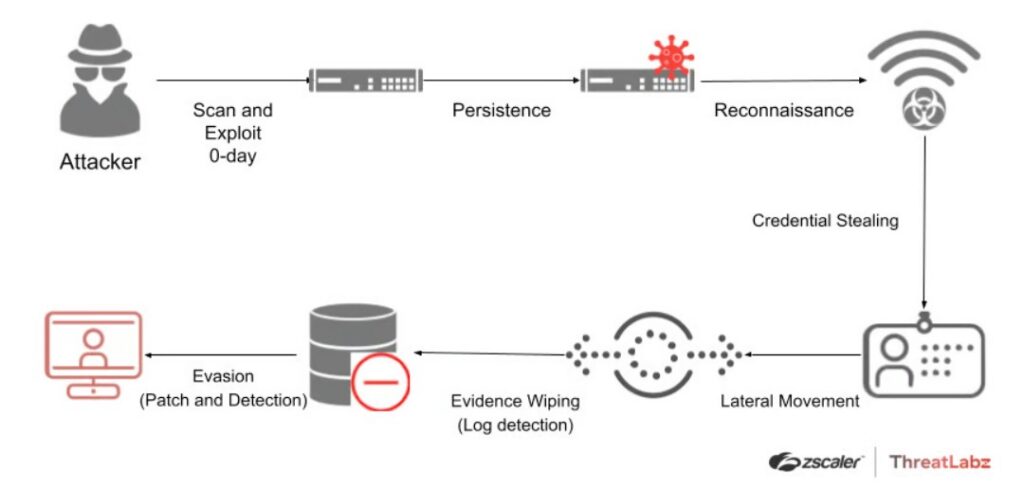

橫向移動(Lateral Movement)是什麼?

簡單說:

攻擊者在取得一個合法或半合法的內部存取點後,

於內網中橫向擴散,逐步接管更多系統與權限。

典型流程是:

- 取得初始存取(Initial Access)

- 建立立足點(Foothold)

- 橫向移動

- 權限提升

- 擴大影響範圍

👉 VPN 通常就是第 1 步與第 2 步的交會點。

二、VPN 的設計,天生適合「初始存取」

VPN 的基本信任模型

User

│ VPN 驗證

▼

Internal Network (Trusted)

│

▼

Multiple Internal Systems

VPN 的核心假設是:

一旦驗證成功,使用者就屬於內部的一部分。

這對「正常員工」很方便,

對「攻擊者」更方便。

三、為什麼 VPN 這麼容易被用來當起點?

1️⃣ VPN 憑證與帳密極易被取得

常見來源包括:

- 釣魚郵件

- 惡意程式

- 重複使用的密碼

- 外包 / 第三方帳號

一旦 VPN 憑證或帳密被取得:

攻擊者獲得的是「合法登入能力」,不是漏洞利用。

2️⃣ VPN 驗證通常只做一次

- 登入時驗證

- 連線後,幾乎不再重新驗證

結果是:

信任一次給完,而且長時間有效。

3️⃣ VPN 連線後,內網通常「過度開放」

在許多企業內網中:

- 只要能連線,就能掃描

- 只要在同網段,就能嘗試登入其他系統

👉 VPN 後面的世界,往往缺乏第二道防線。

四、VPN 與橫向移動的「完美配合」

攻擊者視角下的 VPN

| VPN 提供的能力 | 對攻擊者的價值 |

|---|---|

| 穩定通道 | 長時間駐留 |

| 內部 IP | 視同內部人員 |

| 網段可達性 | 掃描與嘗試 |

| 流量加密 | 行為更隱蔽 |

👉 VPN 不只讓攻擊者進來,還幫他藏起來。

五、為什麼很多企業「察覺太慢」?

因為在系統看來:

- VPN 登入是合法的

- 內網流量是正常的

- 橫向掃描看起來像內部行為

資安設備看到的是「內部人員活動」,

而不是「外部入侵」。

六、VPN 不是錯,錯的是「過度信任」

這裡一定要講清楚:

VPN 本身不是漏洞。

真正的問題是:

- 把 VPN 當成「安全邊界」

- 把「連上 VPN」等同於「完全信任」

這正是橫向移動能成功的原因。

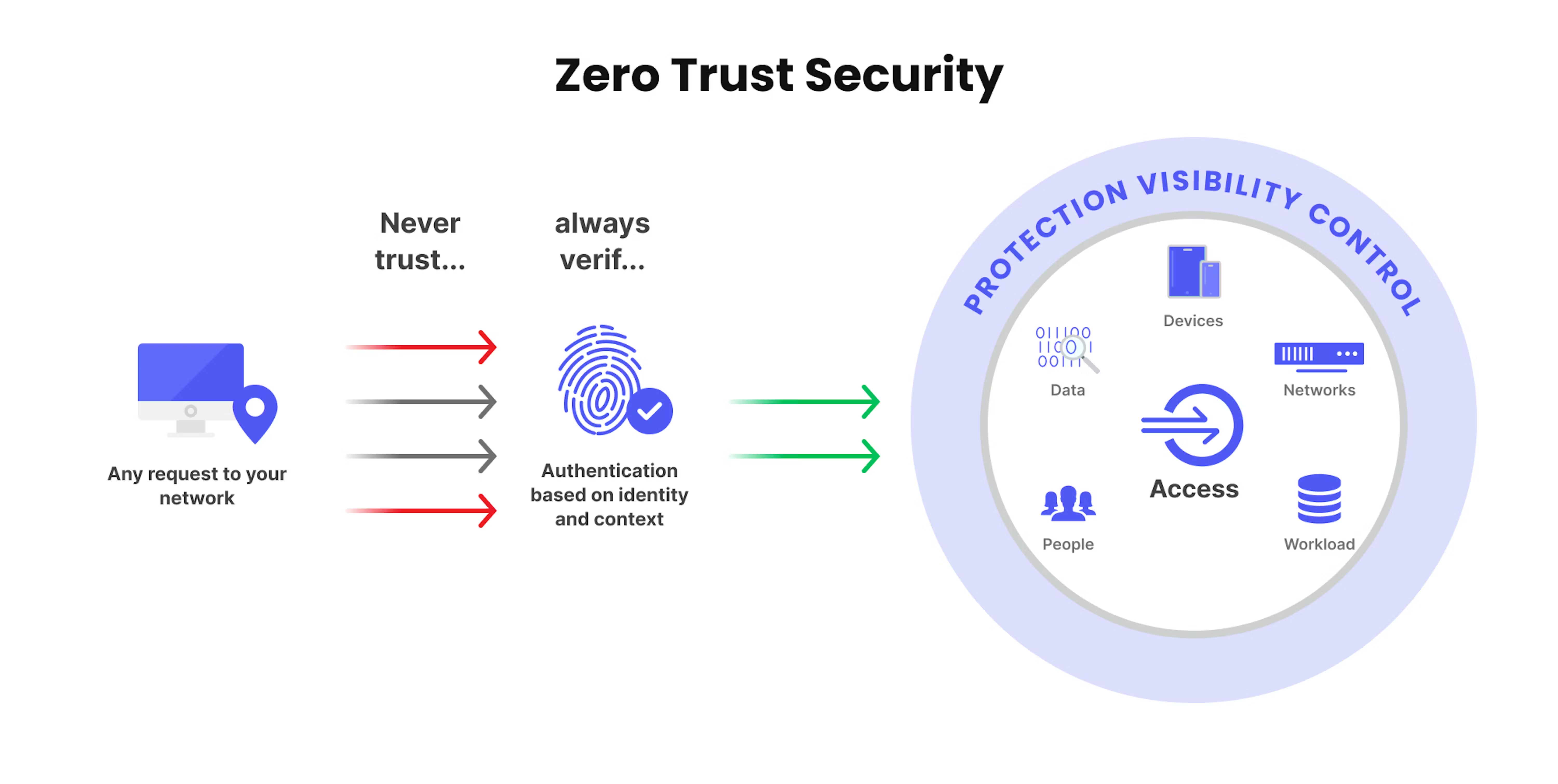

七、Zero Trust 如何「切斷」橫向移動?

Zero Trust 的第一個假設

內網不可信,VPN 不等於授權。

Zero Trust 的關鍵做法

- 每個存取都要驗證

- 不因為在內網就放行

- 應用層授權,而不是網段授權

- 最小權限

- mTLS / 身分驗證

對攻擊者的實際影響

即使攻擊者:

- 成功登入 VPN

但:

- 看不到其他系統

- 無法橫向掃描

- 無法隨意嘗試存取

👉 攻擊被困在最小範圍內。

八、企業該如何降低 VPN 成為起點的風險?

1️⃣ 不要讓 VPN 成為唯一入口

- 內部 Web / API 系統

- 經由 Reverse Proxy

- 統一身分驗證與授權

2️⃣ VPN ≠ 全內網存取

- VPN 使用者不該「看到全部內網」

- 明確限制可達資源

3️⃣ 內部系統也要驗證

- HTTPS + Internal PKI

- Proxy → Backend 強制驗證

- 為 mTLS 打基礎

4️⃣ 持續驗證,而不是一次信任

- 裝置狀態

- 憑證

- 行為異常

九、給企業的一句話總結

VPN 不是問題,

但把 VPN 當成「信任邊界」,就是橫向移動的起點。

結語:攻擊者不怕你有 VPN,只怕你不再信任 VPN

在現代企業中:

- VPN 仍然有它的用途

- 但它不應該再是「進內網=全信任」的象徵

當企業開始做到:

- VPN 只是通道

- 授權在應用層

- 驗證是持續的

那麼:

橫向移動,就會變得困難、昂貴、容易被發現。