一場真正會決定企業資安生死的演練

在企業開始自建 Internal PKI 之後,幾乎一定會被問到一個問題:

「如果 CA 外洩,怎麼辦?」

而更精準、更現實的版本其實是:

「如果 Intermediate CA 私鑰外洩,我們撐得住嗎?」

這不是假設題。

這是一個遲早會發生的風險事件。

這篇文章不是談理論,而是用**事故演練(Incident Drill)**的方式,

帶你完整走一遍:

Intermediate CA 私鑰外洩時,企業應該怎麼活下來。

一、先說結論(非常重要)

Intermediate CA 外洩 ≠ PKI 全毀

但前提是:你當初設計 PKI 的方式是對的。

如果設計錯誤,那就是:

- 全部憑證不可信

- 全部服務停擺

- 全面重建

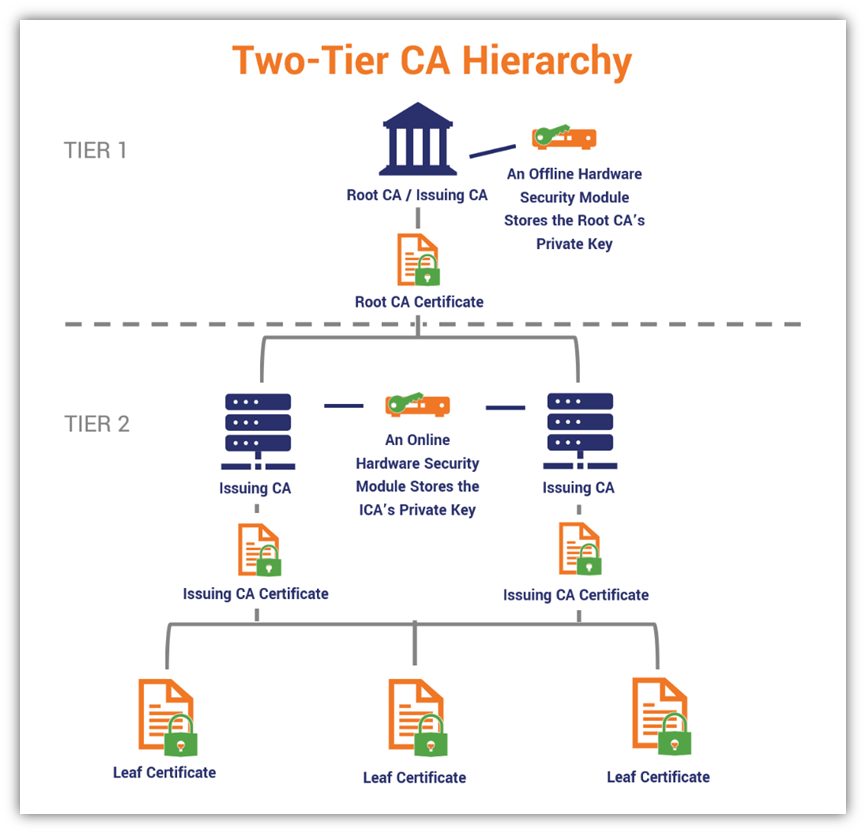

二、先釐清角色:為什麼是 Intermediate CA?

標準企業 PKI 架構

Root CA (Offline)

│

▼

Intermediate CA

│

▼

Server / Client Certificates

各自的責任

| CA | 特性 | 風險 |

|---|---|---|

| Root CA | 離線、極少使用 | 極低 |

| Intermediate CA | 線上、負責簽發 | 最高 |

👉 99% 的企業 PKI 事故,都發生在 Intermediate CA。

三、事故情境設定(演練前提)

假設事件

- 發現 Intermediate CA 私鑰可能外洩

- 無法確認外洩時間

- 已簽發大量 Server / Client 憑證

- mTLS、內部系統、Proxy 全面使用該 CA

這時候,最重要的不是技術,而是決策順序。

四、事故演練 Step 1:立即定義事故等級

Intermediate CA 私鑰外洩 = P0 / Critical Security Incident

為什麼?

- 攻擊者可偽造合法憑證

- mTLS 身分驗證立即失效

- Zero Trust 信任鏈被破壞

👉 這不是「觀察看看」的事件。

五、Step 2:立刻停止使用該 Intermediate CA

立即行動清單

- ❌ 停止使用該 CA 簽發任何新憑證

- ❌ 關閉自動簽發(ACME / API)

- ❌ 鎖定 CA 系統存取

👉 不要想「先簽一張來救急」

六、Step 3:建立新的 Intermediate CA(不是 Root)

正確做法

- Root CA 保持不動

- 由 Root CA 簽發:

Intermediate CA v2

這一步是否可行,完全取決於:

你的 Root CA 是否真的離線且安全

七、Step 4:全面憑證輪換(不可避免)

影響範圍

| 類型 | 是否需更換 |

|---|---|

| Server Certificates | ✅ 必須 |

| Client Certificates (mTLS) | ✅ 必須 |

| 舊 CA CRL / OCSP | ⚠️ 需更新 |

| Trust Store | ✅ 必須 |

👉 不存在「只換一部分」的安全版本

八、Step 5:信任鏈更新策略(避免全面中斷)

建議策略:雙 CA 過渡期

短期內:

- 系統同時信任:

- 舊 Intermediate CA

- 新 Intermediate CA

服務端:

- 優先部署新憑證

- 逐步移除舊信任

👉 這一步,決定「能不能不中斷服務」

九、Step 6:舊 Intermediate CA 的最終處置

完成輪換後:

- 將舊 Intermediate CA:

- 標示為 Compromised

- 發布 CRL

- 從 Trust Store 移除

- 更新文件與資安事件報告

十、如果是 Root CA 外洩呢?(順便說清楚)

那就是另一個世界了。

Root CA 外洩代表:

- 整個 PKI 信任根崩潰

- 所有憑證無條件失效

- 只能全面重建 PKI

👉 這正是為什麼 Root CA 必須離線。

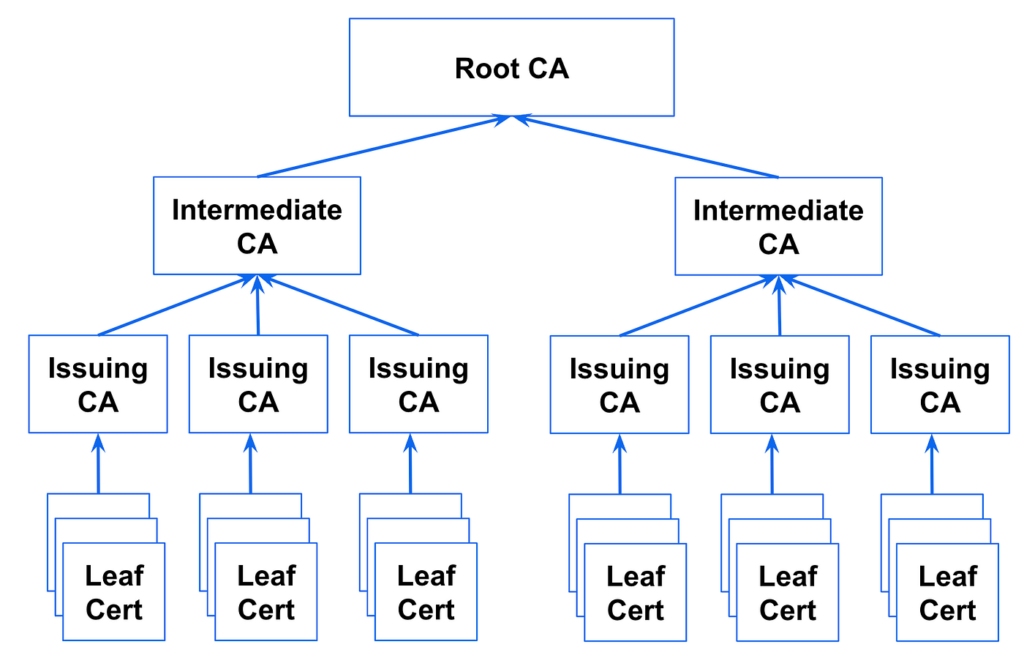

十一、這場事故演練在驗證什麼?

不是在驗證技術

而是在驗證:

- 你有沒有分層 CA

- Root CA 是否真的離線

- 憑證是否可快速輪換

- 系統是否支援信任更新

- 團隊是否知道「先做什麼」

十二、企業常見致命錯誤(務必避開)

| 錯誤 | 後果 |

|---|---|

| Root / Intermediate 混用 | 全毀 |

| 無法快速簽新憑證 | 長時間中斷 |

| 憑證過期/更新不可控 | mTLS 崩潰 |

| 沒有演練過 | 現場學習(最危險) |

十三、給企業的一句話結論

PKI 不是怕事故,

而是怕「你從沒想過事故會發生」。

Intermediate CA 外洩不是災難,

沒有準備,才是。

結語:PKI 成熟度,看你怎麼「出事」

一套成熟的企業 PKI,不是因為:

- 從未出過事

而是因為:

出事時,有路可以走、有步驟可依、有服務能撐住。

如果你已經:

- 有 Internal PKI

- 有 mTLS

- 有 Zero Trust 架構

那麼這場演練,

不是選修,是必修。