從「只有加密」走向「雙向身分驗證」

在企業內部系統全面導入 HTTPS、Internal PKI 之後,

下一個幾乎一定會被提出的問題是:

「我們需要 mTLS 嗎?」

很多人對 mTLS(Mutual TLS)既期待又害怕:

- 期待它能解決身分偽裝、橫向移動

- 害怕憑證管理爆炸、系統變複雜

事實是:

mTLS 不是一次性革命,而是一種「可以逐步導入」的企業安全能力。

這篇文章將從 企業實務角度,說明

mTLS 在企業內部「實際可落地」的導入方式與路徑。

一、什麼是 mTLS?(企業白話版)

一般 TLS(HTTPS)

Client ──▶ Server

驗證 Server 憑證

- Client 驗證 Server

- Server 不驗證 Client

mTLS(Mutual TLS)

Client ◀──▶ Server

驗證彼此的憑證

- Client 驗證 Server

- Server 也驗證 Client

- 雙方都有可驗證的身分

👉 mTLS 本質是:

「用憑證當身分,而不是只靠 IP、帳密或網段」

二、為什麼企業內部真的需要 mTLS?

在企業實務中,以下問題非常常見:

- 內部 API 只靠 IP 白名單

- Service 之間只靠「在同一個網段」

- Proxy 後端完全信任,只要連得進來就放行

這些做法在:

- Docker

- Kubernetes

- Hybrid Cloud

- Zero Trust 架構

中 幾乎全部失效。

👉 mTLS 解決的是:

- 服務身分偽造

- 內部橫向移動

- API 被冒用

- Proxy 後端「誰都能連」

三、企業內部 mTLS 的典型架構

Service A (Client Cert)

│ mTLS

▼

Service B (Server Cert)

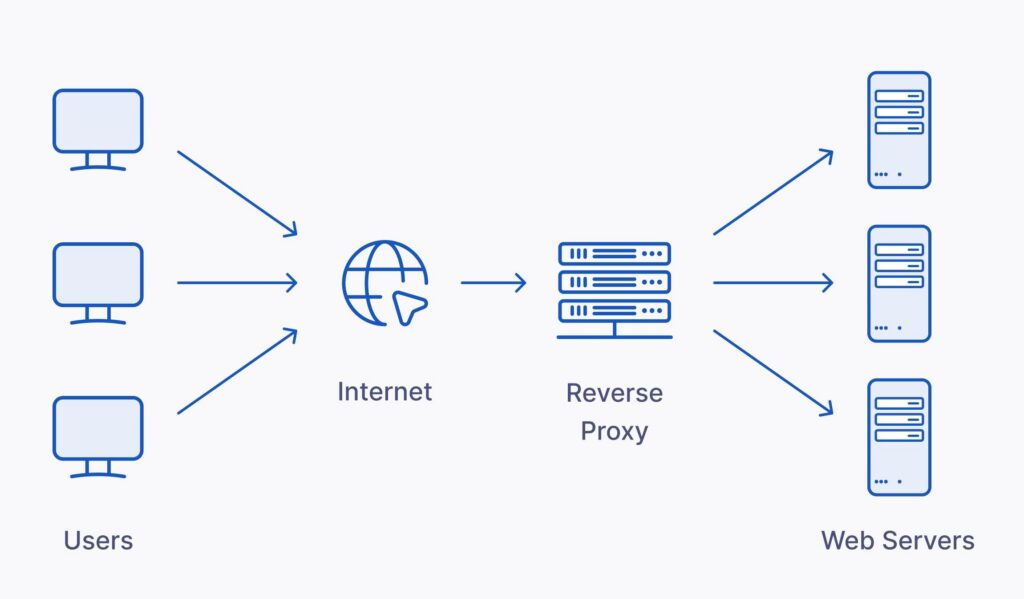

或更常見的 Proxy 架構:

Client / Service

│ mTLS

▼

Reverse Proxy

│ mTLS

▼

Backend Service

四、mTLS 在企業中「不該」一開始就做的事

先講結論:

mTLS 不適合一開始就全面導入。

❌ 常見失敗原因

- 一次對所有服務啟用

- 沒有憑證生命週期管理

- 把 mTLS 當成「開關」

結果通常是:

- 大量連線失敗

- 緊急關閉驗證

- mTLS 被貼上「難用」標籤

五、企業實際可行的 mTLS 導入路徑(重點)

✅ 第 0 階段(必要前置)

在談 mTLS 前,必須先有:

- Internal PKI(Root + Intermediate)

- 憑證用途分類(Server / Client)

- HTTPS + 單向驗證已正確啟用

👉 沒有正確 TLS 驗證,就談不上 mTLS

✅ 第 1 階段:Proxy → Backend mTLS(最推薦起點)

為什麼從這裡開始?

- 連線數量少

- 控制點集中

- 容易 rollback

作法概念

- Backend 要求 Client Cert

- Reverse Proxy 持有 Client 憑證

- Backend 只信任特定 CA

👉 這一步就已經阻止大量橫向攻擊

✅ 第 2 階段:Service-to-Service mTLS(核心價值)

Service A ── mTLS ──▶ Service B

實作原則:

- 每個 Service 一張 Client Cert

- 憑證即身分

- 不再信任 IP / 網段

適合場景:

- API 平台

- Microservices

- 內部整合系統

✅ 第 3 階段(進階):User / Device mTLS

User Device (Client Cert)

│ mTLS

▼

Proxy / Gateway

用途:

- 取代 VPN

- 裝置級身分驗證

- 高安全內部系統

👉 這是 Zero Trust 的高成熟度階段

六、mTLS 憑證設計的企業原則

1️⃣ 憑證用途必須分離

| 類型 | 用途 |

|---|---|

| Server Cert | 提供服務 |

| Client Cert | 表示身分 |

| CA Cert | 信任錨點 |

❌ 不要混用

2️⃣ Client Cert 必須可撤銷

- 短效期(90 天~1 年)

- 有明確 replacement 流程

- 憑證外洩 ≠ 系統全毀

3️⃣ SAN 設計要「精準」

- Service name

- Environment(prod / staging)

- 不要 wildcard

七、mTLS 實務常見地雷

| 地雷 | 結果 |

|---|---|

| 一次全開 | 大規模故障 |

| Client / Server 憑證混用 | 信任混亂 |

| 憑證過期無監控 | 服務中斷 |

| 沒有回復機制 | 最後只能關驗證 |

| 把 mTLS 當 ACL | 架構誤用 |

八、mTLS 與 Zero Trust 的真實關係

Zero Trust 的核心是:

身分 + 驗證 + 最小信任

mTLS 提供的是:

- 機器 / 服務身分

- 無法偽造的認證機制

👉 mTLS 不是 Zero Trust 的全部,但它是:

Service Identity 最可靠的實作方式之一

九、企業一句話導入建議

不要問「要不要 mTLS」,而是問「哪一段連線最需要不可偽造的身分」。

從:

- Proxy → Backend

- 關鍵 API

- 高風險內部系統

開始,就已經非常有價值。

結語:mTLS 是能力,不是信仰

mTLS 的目標不是「全世界都用」,

而是:

在最需要的地方,用最強的身分驗證。

只要你已經有:

- Internal PKI

- 正確的 TLS 驗證

- 清楚的信任邊界

那麼 mTLS 會是自然延伸,而不是痛苦改造。