從「網路邊界防禦」走向「身分與信任驗證」

在傳統企業網路中,安全設計往往建立在一個假設上:

只要進了內網,就是可信的。

但在以下情境越來越普遍後,這個假設已經徹底失效:

- 混合辦公(Remote / Hybrid Work)

- SaaS 與雲端服務

- VPN 被濫用或帳號外洩

- Docker / Microservices

- 內部橫向移動(Lateral Movement)攻擊

這也是為什麼 Zero Trust(零信任) 不再只是口號,而是實際落地的架構方向。

而在 Zero Trust 架構中,Reverse Proxy 扮演的角色,比多數人想像中更關鍵。

一、什麼是 Zero Trust?(企業實務版)

Zero Trust 的核心精神可以用一句話總結:

Never trust, always verify

不因為位置而信任,只因「驗證結果」而授權。

Zero Trust 不等於

❌ 一定要上雲

❌ 一定要買昂貴設備

❌ 一次性大改架構

Zero Trust 真正關心的是

- 使用者是誰?

- 裝置是否可信?

- 這次請求能不能做「這件事」?

- 是否持續驗證?

二、Reverse Proxy 在 Zero Trust 中的定位

傳統架構

User ── VPN ── Internal Network ── Services

問題:

- VPN 一旦進來,橫向全通

- 權限過大

- 攻擊面廣

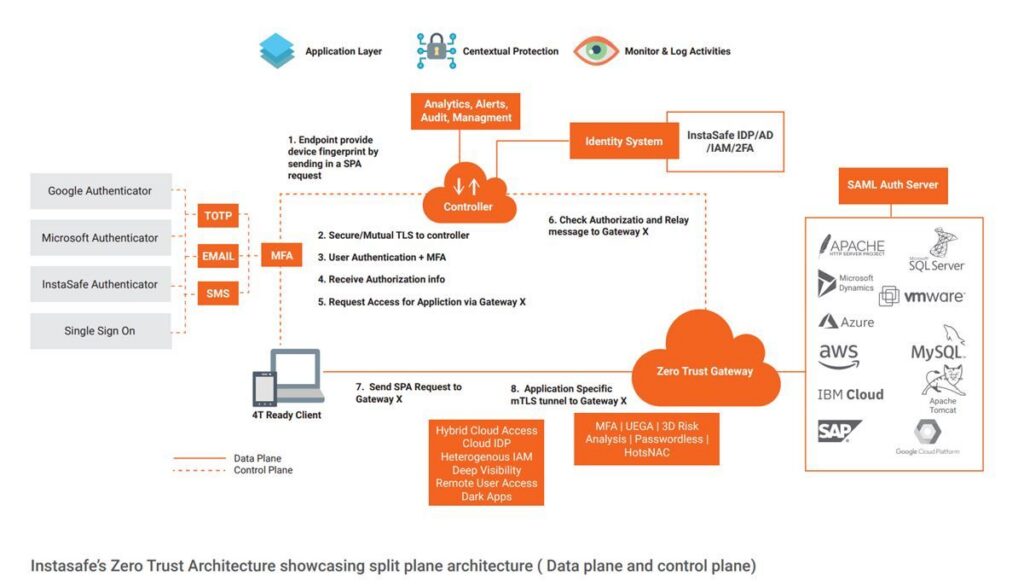

Zero Trust 架構(Reverse Proxy 為核心)

User

│

▼

Identity / MFA / Device Check

│

▼

Reverse Proxy (Policy Enforcement Point)

│

▼

Specific Backend Service

👉 Reverse Proxy 成為真正的「信任閘門」

三、Reverse Proxy 為什麼適合 Zero Trust?

1️⃣ Reverse Proxy 本來就是「入口控管點」

Reverse Proxy 天生具備:

- 所有流量必經

- 可做 TLS 終結

- 可做請求層級判斷

這正好符合 Zero Trust 的 Policy Enforcement Point(PEP) 概念。

2️⃣ 身分驗證可以集中處理

透過 Reverse Proxy,可以整合:

- SSO / IdP(Azure AD、Keycloak)

- MFA

- Client Certificate(mTLS)

- Device posture(進階)

Backend 不再需要各自處理登入邏輯。

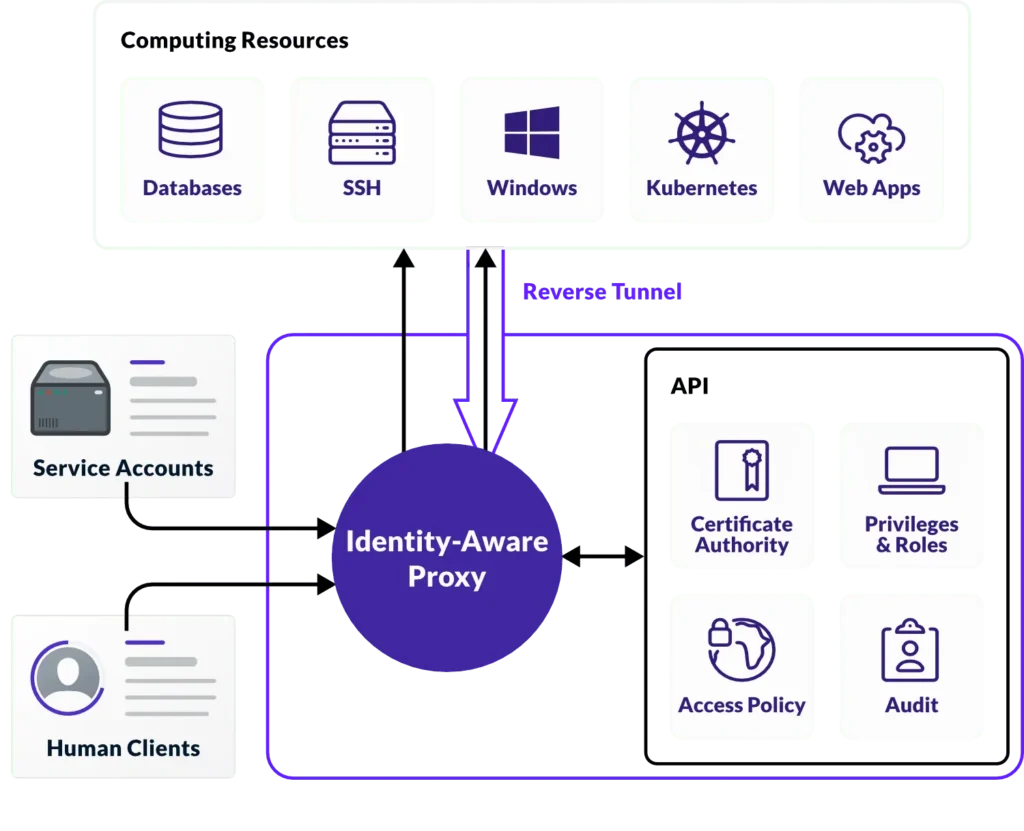

3️⃣ Backend 完全隱藏

在 Zero Trust 架構中:

- Backend 不直接對使用者開放

- 甚至 不需要對內網全開

- 只能被 Proxy 存取

👉 大幅降低攻擊面。

四、Reverse Proxy 在 Zero Trust 的實際職責

1️⃣ 身分驗證(Who)

- 使用者帳號

- API Token

- Client Certificate

2️⃣ 裝置驗證(What)

- 是否公司管理裝置

- 是否符合安全政策(進階)

3️⃣ 存取授權(Can)

- 哪個使用者

- 存取哪個系統

- 哪個 URL / API

- 哪個時間

4️⃣ 持續驗證(Always)

- Session timeout

- Token renewal

- 行為異常檢測(進階)

五、Reverse Proxy + Internal PKI:Zero Trust 的基礎

為什麼內部也一定要 HTTPS?

Zero Trust 的前提是:

- 每一次連線都可驗證

- 每一段傳輸都可被檢查

這代表:

- Proxy → Backend 也必須是 HTTPS

- 憑證必須可驗證(Internal PKI)

👉 「內網明文」與 Zero Trust 是衝突的。

六、典型 Zero Trust + Reverse Proxy 架構

User

│ HTTPS + MFA

▼

Reverse Proxy

│ HTTPS + Internal CA / mTLS

▼

Backend Services

可能的驗證方式組合:

- User SSO + MFA

- Device Certificate

- Service-to-Service mTLS

七、企業導入 Zero Trust 的實務路徑(不要一次到位)

第 1 階段:Reverse Proxy 收口

- 所有內部系統只開給 Proxy

- Backend 不對使用者曝光

第 2 階段:身分集中

- Proxy 整合 SSO / MFA

- Backend 移除自行驗證

第 3 階段:Internal PKI + HTTPS

- Proxy → Backend 全 HTTPS

- 憑證可撤銷、可輪替

第 4 階段:細緻授權

- 以 URL / API 為單位授權

- 最小權限

第 5 階段(進階):mTLS / Device Trust

- Client Cert

- Service Identity

八、常見誤解(非常重要)

❌ 有 VPN 就是 Zero Trust

❌ 上了 SSO 就是 Zero Trust

❌ 防火牆規則很細就是 Zero Trust

👉 Zero Trust 是「動態驗證 + 最小授權」,不是設備清單。

九、Reverse Proxy 選型建議(Zero Trust 視角)

| 元件 | 建議 |

|---|---|

| Reverse Proxy | Apache / Nginx / Envoy |

| 身分 | Azure AD / Keycloak |

| 憑證 | Internal PKI |

| mTLS | 視成熟度導入 |

| 日誌 | Proxy 為主 |

結語:Zero Trust 不是革命,而是收斂

Zero Trust 真正的價值不在於「推翻既有架構」,而在於:

把「信任」集中、收斂、可驗證。

而 Reverse Proxy,正是企業最容易、也最實際的 Zero Trust 落點。

只要你已經有:

- Reverse Proxy

- HTTPS

- Internal PKI

你其實已經站在 Zero Trust 的門口了。