HTTPS 不是只要「有加密」就安全

在企業環境中,你很可能看過、甚至用過下面這些設定:

- Apache

SSLProxyVerify none - Nginx

proxy_ssl_verify off; - Java

TrustAllCertificates - curl

curl -k https://internal.service

理由通常只有一句:

「內網啦,先不要驗證,反正很安全。」

但事實是:

關閉 SSL 驗證,是企業最常見、也最危險的資安地雷之一。

這篇文章會從 實務與攻擊視角,說明為什麼這個行為 不是技術小妥協,而是系統性風險。

一、先釐清一個致命誤解:HTTPS ≠ 有驗證

很多人以為:

只要是 HTTPS,就代表安全。

但 TLS / HTTPS 有兩個完全不同的功能:

- 加密(Encryption)

- 身分驗證(Authentication)

關閉 SSL 驗證代表什麼?

✔ 流量是加密的

❌ 對方是誰,你不知道

這等同於:

你在跟一個「不明身分」的人,用加密方式聊天。

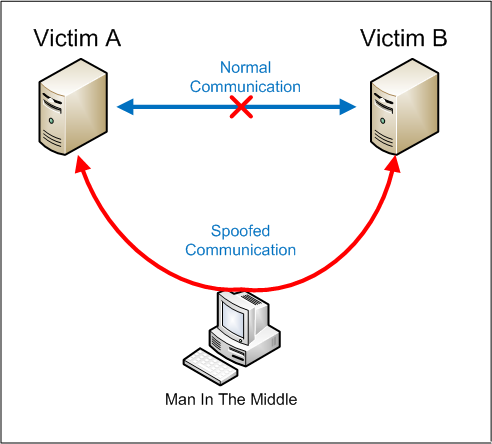

二、攻擊者最愛的設定,就是你關掉驗證

實際攻擊場景(不是理論)

- 攻擊者進入內網(釣魚、弱密碼、VPN 外洩)

- 攻擊者偽裝成 Backend Service

- Proxy / App 因為「關閉 SSL 驗證」照單全收

- 攻擊者成功:

- 竊取帳密

- 注入惡意回應

- 竄改資料

- 橫向移動

👉 TLS 加密完全沒有阻止這一切

三、為什麼企業「特別容易」踩這個雷?

1️⃣ Internal CA / PKI 沒建好

- 自簽憑證很麻煩

- CA chain 沒整理

- SAN 不對、SNI 出錯

👉 最快的解法:關掉驗證

2️⃣ Proxy / Middleware 的危險預設值

- Nginx 預設不驗證 backend

- 某些 SDK 預設 accept all certs

- Docker image 亂塞 CA bundle

👉 錯誤常常是「靜默的」

3️⃣ 測試環境「暫時」關掉,然後就忘了

- Dev:先關

- Test:再說

- Prod:誰都不敢動

👉 這是最常見的真實情況。

四、關閉 SSL 驗證,實際會造成什麼後果?

❌ 1. MITM 攻擊完全無感

- 你無法分辨:

- 正常服務

- 偽造服務

❌ 2. Zero Trust 架構直接破功

Zero Trust 的核心是:

每一次連線,都要驗證身分

關閉 SSL 驗證代表:

- 你只剩加密

- 沒有信任判斷

👉 這不符合 Zero Trust

❌ 3. 事故發生時,責任無法切割

- 憑證外洩?

- 偽造服務?

- DNS 污染?

👉 因為你「本來就沒驗證」,責任界線完全模糊

❌ 4. 資安稽核一定不過

- ISO 27001

- SOC 2

- 金融監理

- 上市櫃資安指引

👉 關閉驗證,基本上是直接 NG

五、企業該怎麼做?不是「開或關」這麼簡單

正確問題不是:

要不要驗證?

而是:

要驗證「誰」?「信任到哪裡?」

六、正確的企業解法(實戰)

1️⃣ 建立 Internal PKI(最根本)

- Root CA(Offline)

- Intermediate CA(Operational)

- 憑證用途分離

👉 讓「驗證」變得可行,而不是麻煩。

2️⃣ Proxy 必須「強制驗證」

Apache(範例)

SSLProxyVerify require

SSLProxyCheckPeerName on

SSLProxyCheckPeerExpire on

Nginx(範例)

proxy_ssl_verify on;

proxy_ssl_trusted_certificate /etc/nginx/internal-ca.pem;

proxy_ssl_server_name on;

3️⃣ 信任範圍最小化

- 不要全信 Root CA

- Proxy 只信必要 CA

- Backend 憑證只給必要 SAN

4️⃣ 把「關驗證」當成事故,而不是技巧

如果真的需要暫時關掉:

- 必須有:

- 時間限制

- 追蹤紀錄

- 回復計畫

👉 否則就是技術債 + 資安債

七、什麼情況下「唯一可以」暫時關?

老實說,只有一種:

完全隔離、短時間、非正式環境的 Debug

而且必須滿足:

- 無真實資料

- 無對外連線

- 有明確回復點

👉 正式環境,沒有藉口

八、企業資安一句話總結

關閉 SSL 驗證,不是降低安全等級,而是「放棄身分驗證」。

在現代企業架構中:

- 內網 ≠ 安全

- HTTPS ≠ 驗證

- 加密 ≠ 信任

真正安全的系統,必須做到:

加密 + 驗證 + 最小信任

結語:這顆地雷,踩一次就夠了

很多企業不是被高深攻擊打倒,而是因為:

- 一行

verify off - 一個「先暫時」

- 一次「反正內網」

資安事故發生後,這一行設定一定會被翻出來。

如果你正在建:

- Reverse Proxy

- Internal PKI

- Zero Trust 架構

那這篇文章的結論只有一個:

不要關 SSL 驗證。

解決憑證問題,而不是繞過它。