為什麼「在內網」早就不等於「安全」

在許多企業中,至今仍然存在一個根深蒂固、但極其危險的假設:

「只要在內網,就是安全的。」

這個假設曾經成立過,

但在今天的企業 IT 環境中,它已經成為最容易被利用的資安迷思之一。

Zero Trust 的出現,並不是因為資安廠商想賣新東西,而是因為:

「內網」這個安全邊界,早就不存在了。

一、什麼是「內網安全迷思」?

傳統內網安全模型

Internet

│

▼

Firewall / VPN

│

▼

Internal Network (Trusted)

│

▼

All Internal Systems

這個模型的核心信念是:

只要穿過防火牆或 VPN,後面就都是可信的。

這個模型現在為什麼會失效?

因為現代企業早就不是「單一辦公室 + 單一網段」了。

二、內網為什麼不再安全?(現實因素)

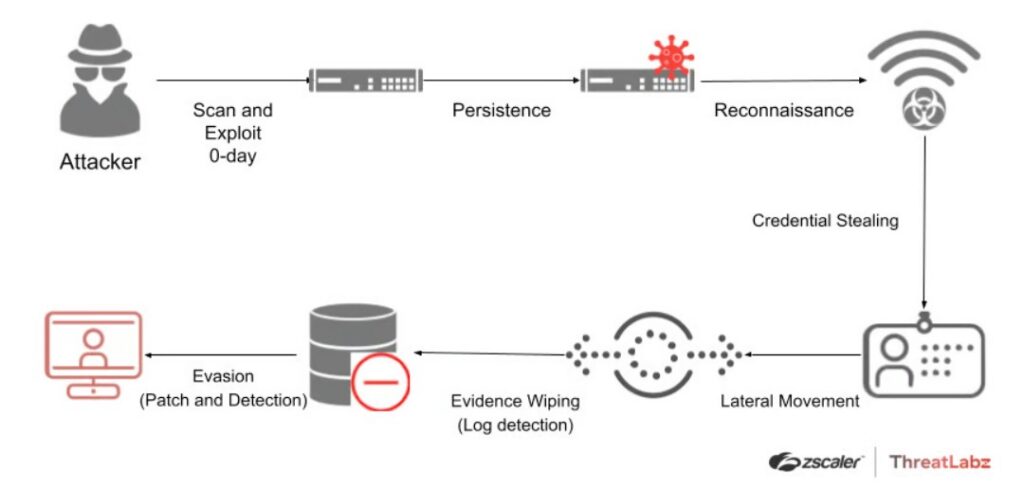

1️⃣ VPN 讓攻擊者「合法進入內網」

- VPN 帳號被釣魚

- 裝置被植入惡意程式

- 外包人員或合作廠商帳號

一旦 VPN 連線成功:

攻擊者不是「入侵內網」,而是「登入內網」。

2️⃣ 內部系統數量爆炸,邊界模糊

- Docker / Kubernetes

- 多雲、混合雲

- SaaS 與內部系統混用

問一個現實問題:

你的「內網」,到底在哪裡?

3️⃣ 內部橫向移動(Lateral Movement)幾乎沒有阻礙

在許多企業內網中:

- 系統彼此「互相信任」

- 只要能連線,就預設合法

結果是:

- 一個系統被攻破

- 攻擊者橫向掃描、擴散

三、最常見的內網安全錯誤假設

❌ 迷思一:有防火牆就夠了

防火牆只能管:

- 哪些 IP 能進來

但它管不了:

- 你是誰

- 你能做什麼

❌ 迷思二:VPN 本身就是安全機制

VPN 解決的是:

- 連線問題

不是:

- 信任問題

❌ 迷思三:內部系統不需要強驗證

「反正只有內部人用」

但事實是:

- 攻擊者最愛的,就是這種系統

❌ 迷思四:內網流量不用加密

在 Zero Trust 的世界裡:

沒有驗證的加密,等於沒有安全。

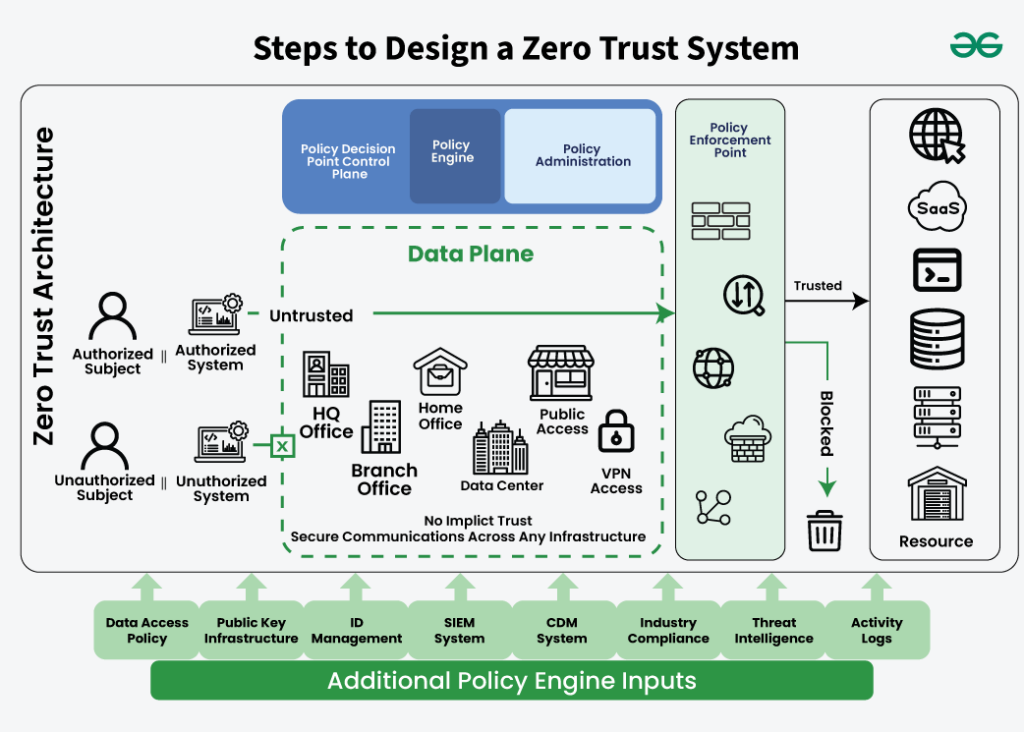

四、Zero Trust 如何「直接否定」內網安全迷思?

Zero Trust 的第一條假設是:

內網本身就是不可信的。

這不是悲觀,而是現實。

Zero Trust 的基本模型

User / Service

│

▼

Identity + Context Verification

│

▼

Policy Enforcement Point

│

▼

Specific Application

五、Zero Trust 關心的不是「你在哪」,而是「你是誰」

Zero Trust 不再問:

你是不是在內網?

而是問:

- 你是誰?

- 你的裝置可信嗎?

- 你現在能不能做「這件事」?

- 為什麼是現在?

而且是:

每一次請求都重新判斷

六、Zero Trust 如何逐一拆解內網迷思?

| 內網迷思 | Zero Trust 回應 |

|---|---|

| 進內網就可信 | 不存在預設信任 |

| 防火牆是邊界 | 邊界在應用層 |

| VPN 就夠了 | VPN 不是授權 |

| 內部不用驗證 | 每次都要驗證 |

| 內網不用加密 | 全程加密 + 驗證 |

七、Zero Trust 並不是「什麼都不信任」

這是一個常見誤會。

Zero Trust 的真正含義是:

信任必須是「明確、可驗證、可撤銷」的。

不是不信任一切,而是:

- 不做「隱性信任」

- 不做「永久信任」

八、企業實務:怎麼開始「破除內網迷思」?

第一步:停止把 VPN 當安全邊界

- VPN 是通道,不是授權

- 內部系統不應因 VPN 而全開

第二步:入口集中(Reverse Proxy)

- 所有內部 Web / API 系統

- 統一從 Proxy 進入

- 開始做身分驗證與授權

第三步:內部流量「驗證式加密」

- HTTPS + Internal PKI

- Proxy → Backend 強制驗證

- 為 mTLS 打基礎

第四步:最小權限與細緻授權

- 不是「能不能進系統」

- 而是「能不能用這個功能」

九、給企業的一句話現實建議

內網不是安全區,而是「攻擊者最想待的地方」。

Zero Trust 不是未來趨勢,

而是對現代企業現實的回應。

結語:Zero Trust 不是推翻內網,而是讓內網「不再被濫信」

Zero Trust 不要求你:

- 立刻淘汰所有設備

- 一次重建所有系統

它只要求你承認一件事:

「內網 ≠ 安全」,

而安全,必須來自驗證。

當你開始這樣思考時,你已經踏上 Zero Trust 的路了。